EJEMPLOS DE SALIDAS POR CONSOLA LINUX.

******************************************************************************

*********************************************************************************

********************************************************************************

Ejercicio.

<<<<<<<<<

Aula_28_canales_wifi.py

*****+++++++++++++++++++++++*****

Proponemos hoy como trabajo de recuperación para el aula 28, un ejercicio en phython, que realiza la identificacion del número de los canales de cada usuario -SSID-, así como la frecuencia de emisión de cada uno.

Este ejercicio fue realizado bajo plataforma linux, en concreto con Ubuntu 20.04.6 LTS, y ejecutado bajo consola

Antes de pasar a la prática vamos a describir que son los canales de emisión de una wifi.

Para entendernos, los canales de emisión de una red WiFi son como, digamos, "caminos" por donde viajan las señales inalámbricas entre el router y los dispositivos conectados. El espectro de frecuencia del WiFi (como las bandas de 2.4 GHz y 5 GHz) se divide en varios canales, y cada uno es un rango específico de frecuencias.

En la banda de 2.4 GHz, hay 14 canales (aunque no todos se usan en todos los países), y estos canales se superponen entre sí, lo que puede causar interferencias si muchas redes están en canales cercanos.

En la banda de 5 GHz, hay más canales y están mejor separados, lo que reduce las interferencias.

El router elige un canal para transmitir, y algunos dispositivos pueden cambiar automáticamente al canal menos congestionado.

Por lo tanto, los canales de emisión de una WiFi son divisiones dentro de las bandas de frecuencia que usan los dispositivos para transmitir datos de forma inalámbrica. Las bandas más comunes, como digimos anteriormente, son 2.4 GHz y 5 GHz, cada una dividida en varios canales de ancho de banda específico.

Banda de 2.4 GHz:

*****************

Está subdividida en 14 canales de 20 MHz de ancho, aunque no todos se usan en todos los países.

Los canales se solapan, excepto los canales 1, 6 y 11 (en la mayoría de los países), que son no superpuestos, lo que significa que no interfieren entre sí.

Interferencia: Debido a la superposición de canales, el uso de canales adyacentes puede causar interferencias, reduciendo la calidad de la conexión y la velocidad.

Banda de 5 GHz:

**************

Tiene más canales y están separados en intervalos de 20 MHz (36, 40, 44, 48, etc.), lo que reduce la interferencia entre ellos.

Algunos routers permiten el uso de canales de ancho de banda más amplio (40 MHz, 80 MHz e incluso 160 MHz), lo que mejora la velocidad al aumentar la cantidad de datos que pueden transmitirse en menos tiempo, aunque también aumenta el riesgo de interferencia si hay muchas redes cercanas.

Selección de canales:

En redes congestionadas, es ideal elegir canales no superpuestos o menos ocupados.

Muchos routers tienen la capacidad de seleccionar automáticamente el mejor canal, basándose en la congestión del espectro.

Además, el estándar WiFi moderno (802.11ac y 802.11ax) optimiza el uso del espectro y la selección de canales para mejorar el rendimiento y la eficiencia de la red.

-----------------------------------------------------------------------------------------

En el ejercicio propuesto, importamos el módulo import pywifi. Que deberemos tener instalado en nuestra plataforma linux con este comando:

python3 -m pip install pywifi

Bien, ahora explicaremos poco esto, pywifi es un módulo de Python que permite interactuar con adaptadores de red WiFi en sistemas operativos compatibles, como Linux y Windows. Con pywifi, puedes gestionar conexiones inalámbricas, escanear redes WiFi cercanas y conectarte o desconectarte de redes de manera programática.

Funcionalidades principales de pywifi:

*************************************

Escaneo de redes: Puedes utilizar pywifi para escanear las redes WiFi disponibles en el área, obteniendo detalles como el nombre de la red (SSID), la calidad de la señal y el tipo de cifrado.

Conexión a redes WiFi:

*********************

Permite conectarse a una red WiFi específica proporcionando los detalles correctos como SSID y contraseña.

Desconexión:

***********

Puedes desconectarte de cualquier red WiFi conectada actualmente usando el módulo.

Control de interfaces:

**********************

El módulo permite gestionar las interfaces de red WiFi disponibles, seleccionando la que desees usar si tienes varias interfaces WiFi en tu dispositivo.

Estados de conexión:

*******************

pywifi ofrece la capacidad de consultar el estado actual de la conexión WiFi, ya sea si estás conectado, desconectado o en proceso de conexión.

Tipos de autenticación y cifrado: Soporta la autenticación con diferentes protocolos como WPA, WPA2 y los tipos de cifrado como TKIP y AES.

Clases y métodos clave:

**********************

PyWiFi(): Es la clase principal que crea una instancia de controlador WiFi.

WiFiScan(): Permite realizar escaneos para descubrir redes WiFi cercanas.

WiFiProfile(): Esta clase se usa para definir los parámetros necesarios para conectarse a una red, como SSID, modo de autenticación y la clave de cifrado.

connect() y disconnect(): Métodos para iniciar o finalizar una conexión WiFi.

*****************************************************************************************

Pasamos ahora a describir el programa:

*************************************

////////////////////////////////////

1. Importaciones:

----------------

import pywifi

import time

pywifi: Módulo que proporciona funciones para interactuar con interfaces WiFi.

time: Módulo de Python que se usa aquí para hacer pausas y permitir que el escaneo de redes se complete.

2. Función scan_wifi():

----------------------

def scan_wifi():

wifi = pywifi.PyWiFi()

iface = wifi.interfaces()[0] # Obtiene la primera interfaz WiFi

iface.scan() # Inicia el escaneo

time.sleep(2) # Espera un momento para que el escaneo se complete

scan_results = iface.scan_results() # Obtiene los resultados del escaneo

return scan_results

wifi = pywifi.PyWiFi(): Crea una instancia del controlador de WiFi.

iface = wifi.interfaces()[0]: Obtiene la primera interfaz WiFi disponible en el dispositivo (por ejemplo, la tarjeta de red WiFi).

iface.scan(): Inicia un escaneo para buscar redes WiFi cercanas.

time.sleep(2): Pausa la ejecución durante 2 segundos, lo cual es necesario para dar tiempo a que el escaneo se complete.

scan_results = iface.scan_results(): Recupera los resultados del escaneo, que incluye detalles de las redes cercanas (SSID, frecuencia, etc.).

return scan_results: Devuelve la lista de redes WiFi detectadas.

3. Función main():

-----------------

def main():

networks = scan_wifi()

print(f"Se encontraron {len(networks)} redes WiFi.")

networks = scan_wifi(): Llama a la función scan_wifi() para obtener la lista de redes WiFi disponibles.

print(f"Se encontraron {len(networks)} redes WiFi."): Imprime la cantidad de redes WiFi detectadas.

4. Inicialización de contadores para 2.4 GHz y 5 GHz:

----------------------------------------------------

count_24ghz = 0

count_5ghz = 0

Se crean dos contadores (count_24ghz y count_5ghz) para llevar la cuenta de cuántas redes operan en la banda de 2.4 GHz y cuántas en la de 5 GHz.

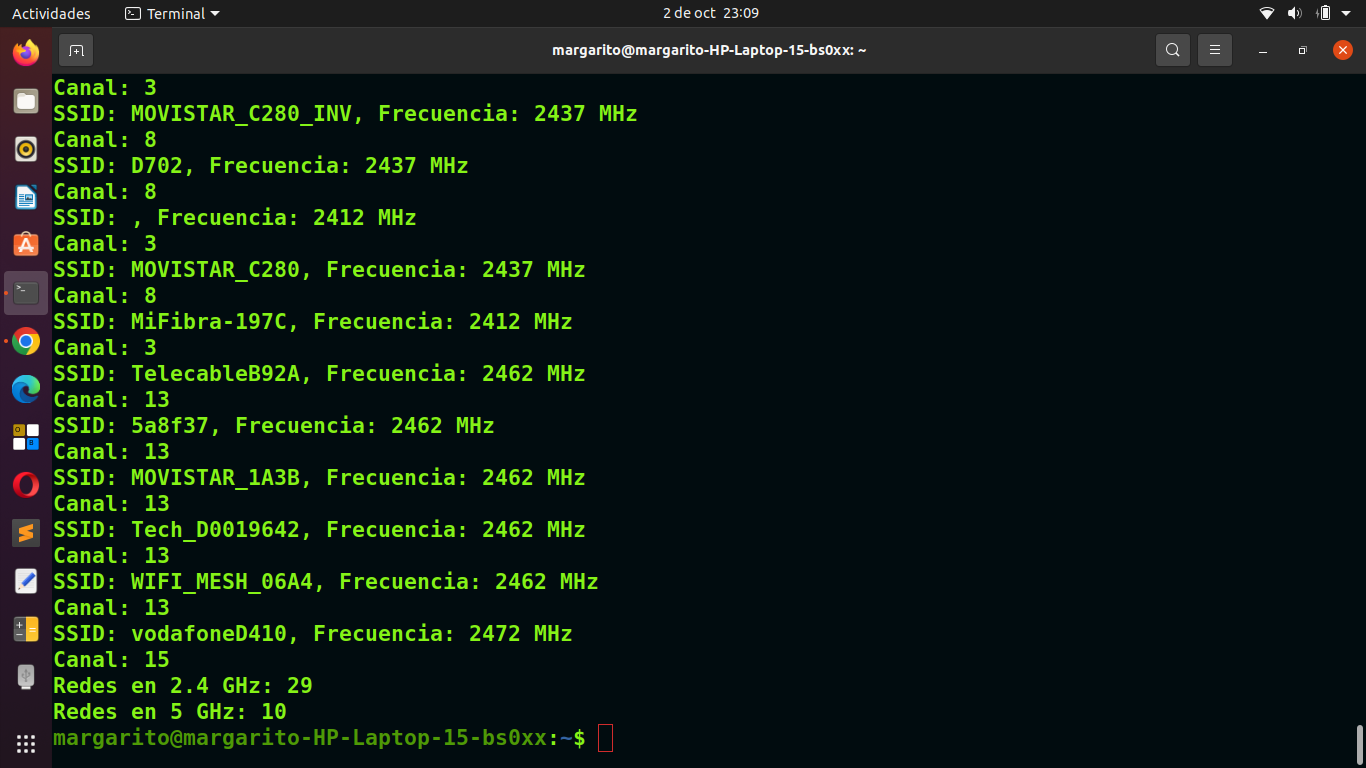

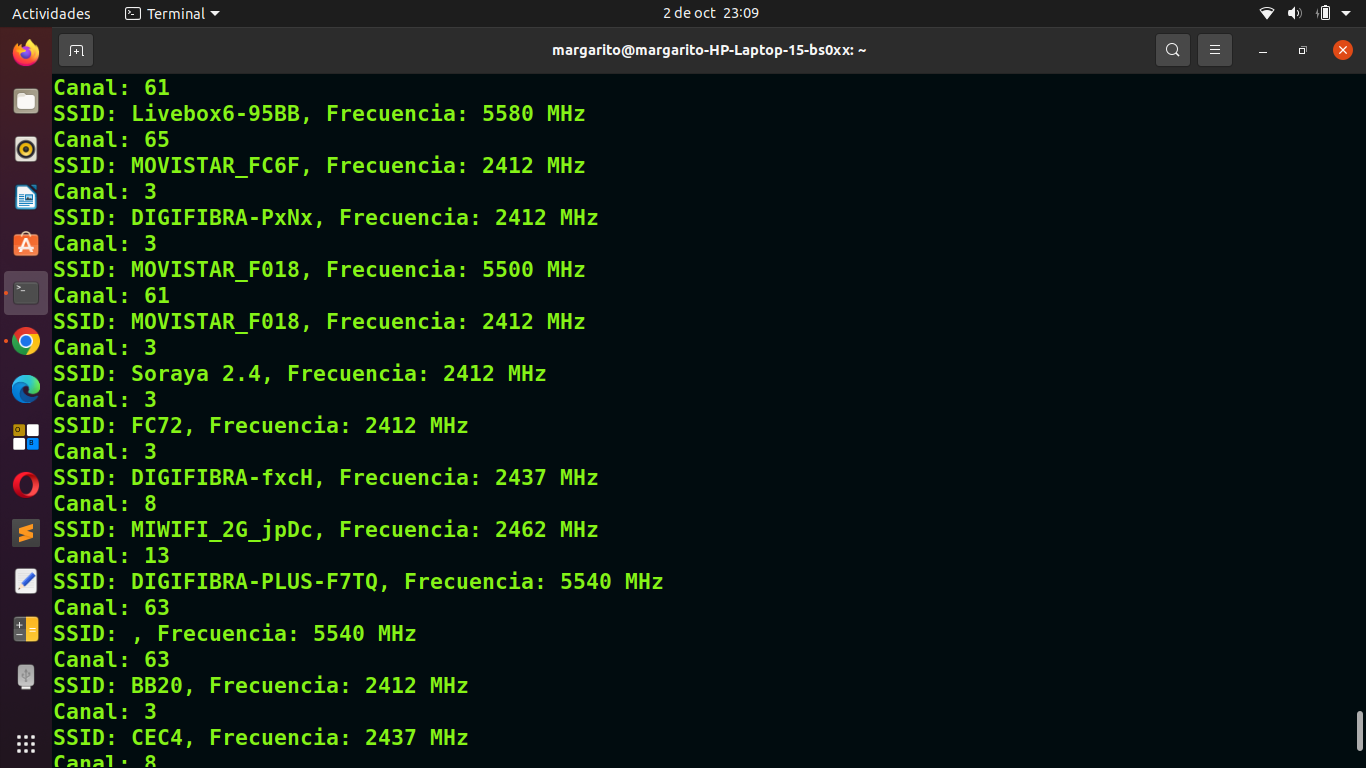

5. Bucle para recorrer las redes detectadas:

------------------------------------------

for network in networks:

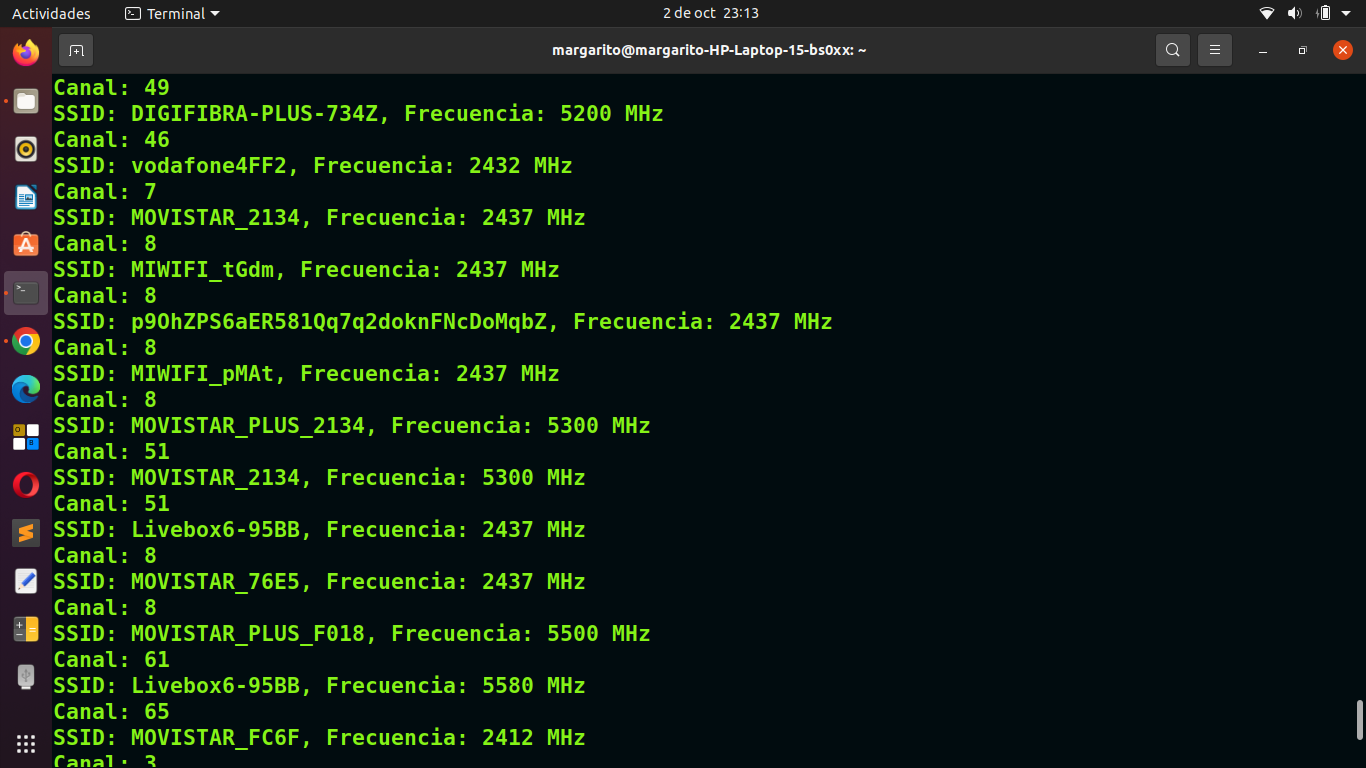

print(f"SSID: {network.ssid}, Frecuencia: {network.freq} MHz")

for network in networks: Itera a través de cada red detectada en el escaneo.

print(f"SSID: {network.ssid}, Frecuencia: {network.freq} MHz"): Imprime el nombre de la red (SSID) y la frecuencia de operación (en MHz) de cada red.

6. Determinación de la banda y cálculo del canal:

-----------------------------------------------

if network.freq < 2500:

channel = (network.freq - 2400) // 5 + 1 # Calcular el canal para 2.4 GHz

count_24ghz += 1

else:

channel = (network.freq - 5000) // 20 + 36 # Calcular el canal para 5 GHz

count_5ghz += 1

if network.freq < 2500: Si la frecuencia es menor a 2500 MHz, se asume que la red opera en la banda de 2.4 GHz.

channel = (network.freq - 2400) // 5 + 1: Se calcula el canal correspondiente restando 2400 MHz a la frecuencia y dividiendo por 5. Este cálculo es una aproximación para determinar el canal en la banda de 2.4 GHz.

count_24ghz += 1: Se incrementa el contador de redes de 2.4 GHz.

else: Si la frecuencia es mayor o igual a 2500 MHz, se asume que la red opera en la banda de 5 GHz.

channel = (network.freq - 5000) // 20 + 36: Se calcula el canal restando 5000 MHz a la frecuencia y dividiendo por 20, ya que los canales en 5 GHz están más espaciados. El valor 36 se suma porque es el primer canal en la banda de 5 GHz.

count_5ghz += 1: Se incrementa el contador de redes de 5 GHz.

print(f"Canal: {channel}"): Imprime el canal calculado para la red actual.

7. Impresión del resumen de redes por banda:

------------------------------------------

print(f"Redes en 2.4 GHz: {count_24ghz}")

print(f"Redes en 5 GHz: {count_5ghz}")

Después de iterar sobre todas las redes, se imprime el número de redes detectadas en las bandas de 2.4 GHz y 5 GHz.

8. Ejecución del programa:

--------------------------

if __name__ == "__main__":

main()

Esta línea se asegura de que la función main() se ejecute cuando el script es ejecutado directamente (no cuando se importa como un módulo).

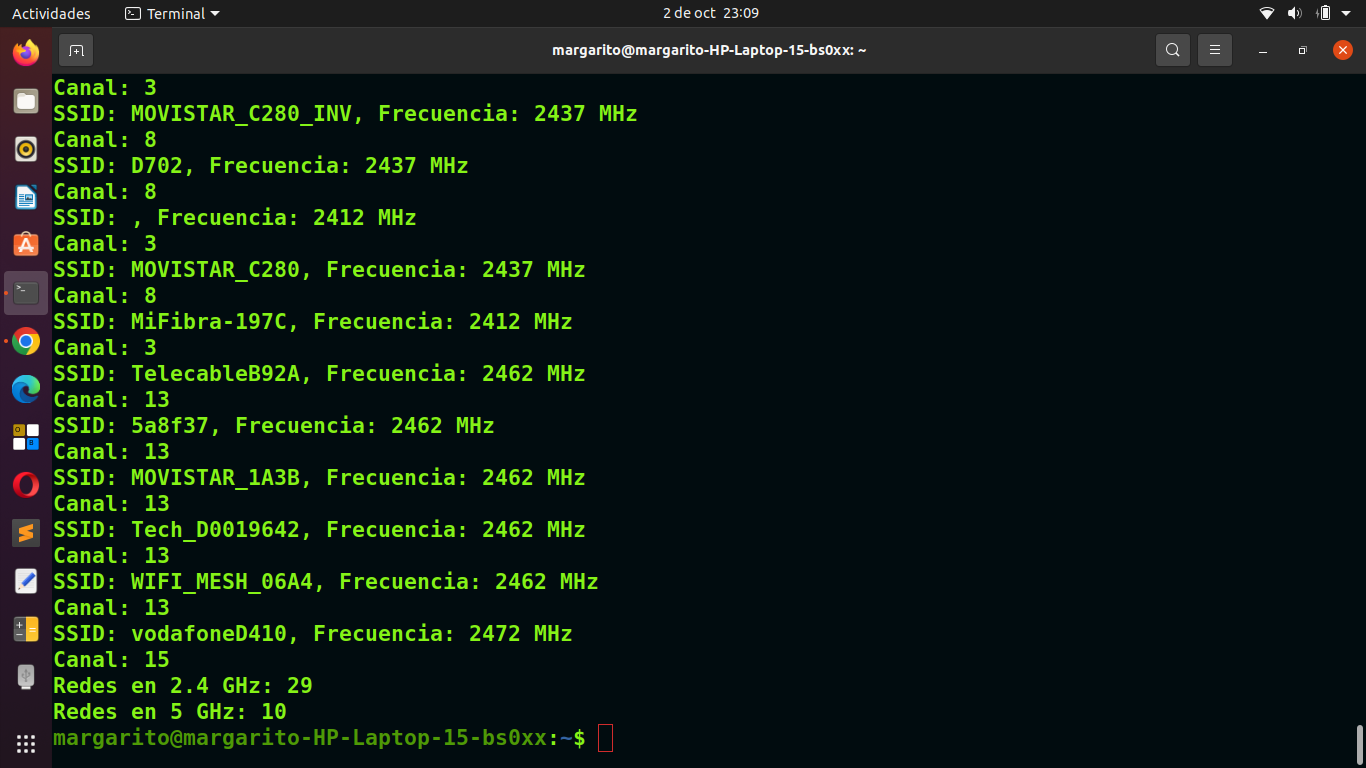

Resumen:

Este programa escanea las redes WiFi disponibles y muestra la cantidad de redes encontradas. Luego, para cada red, muestra su SSID (nombre), la frecuencia de operación (en MHz) y el canal correspondiente. Finalmente, cuenta y muestra cuántas redes operan en las bandas de 2.4 GHz y 5 GHz.

***********************************************************************************************

Ejecución.

*********

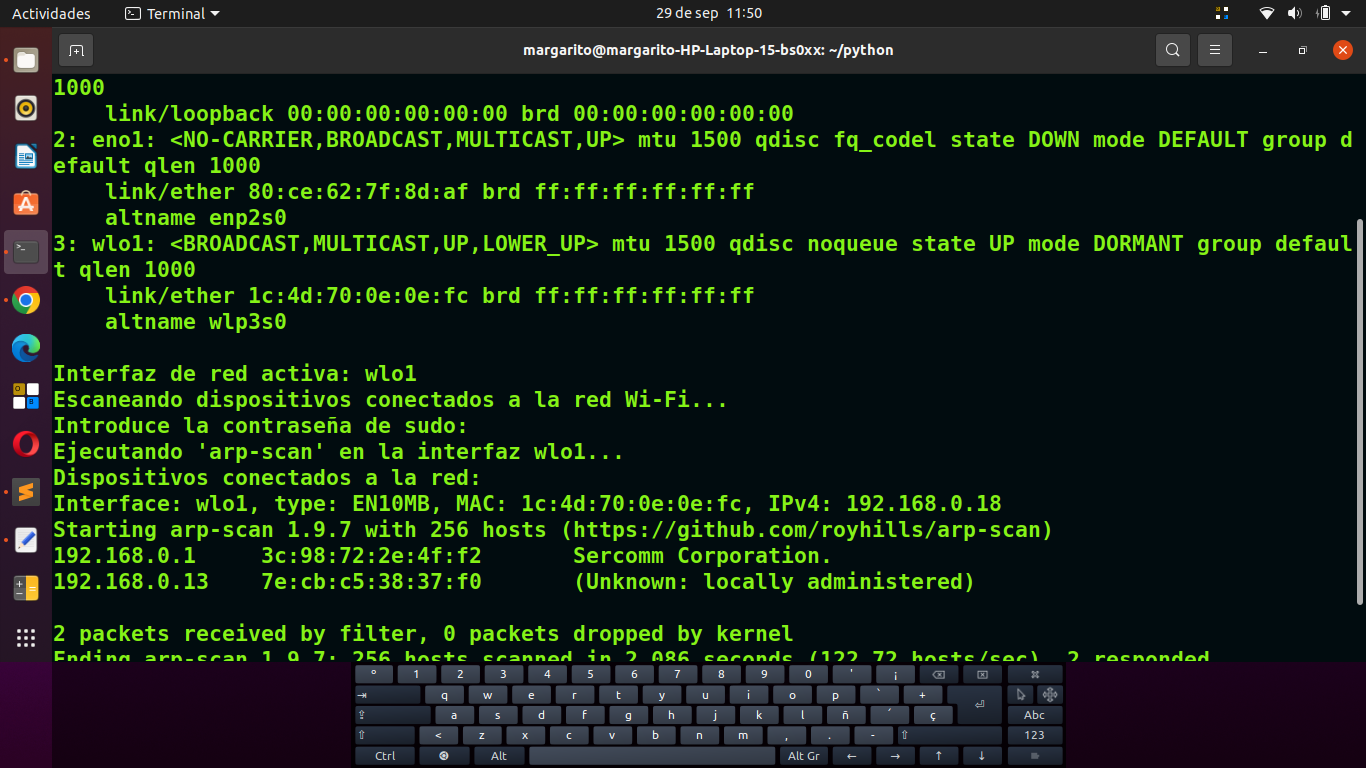

Para su ejecución utilizaremos este comando bajo la consola de linux. Debereis de tener en cuanta la ruta que utiliceis al directorio donde hagais vuestro programa.

Tener en cuenta que debereis ejecutarlo bajo root, utilizando sudo.

Este es el comando:

sudo -E python3 /home/margarito/python/Aula_28_canales_wifi.py

Como veis en este comando, utilizamos la opción -E, el comando lleva la orden python3, la ruta, y el nombre que le deis al programa.

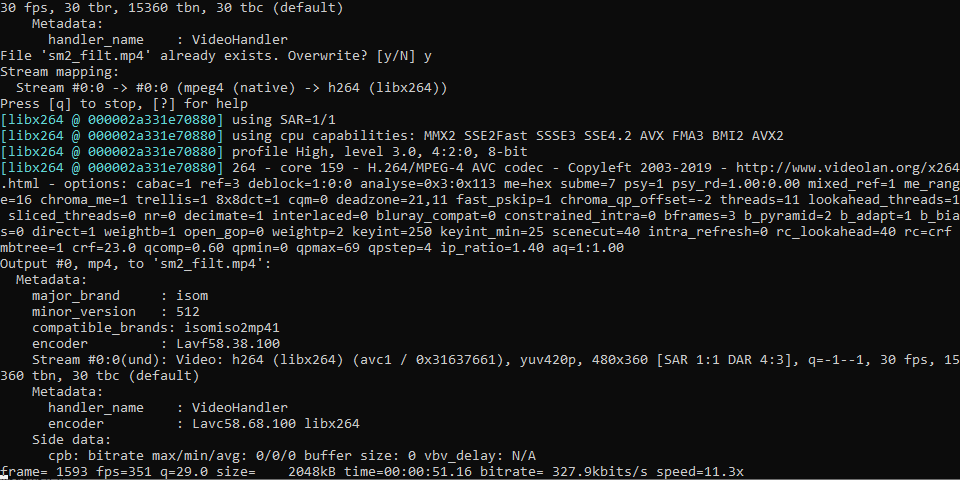

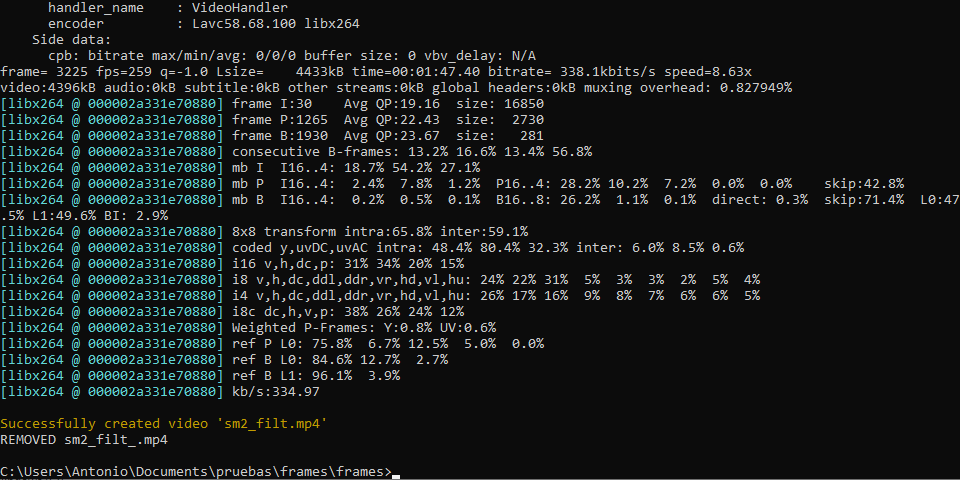

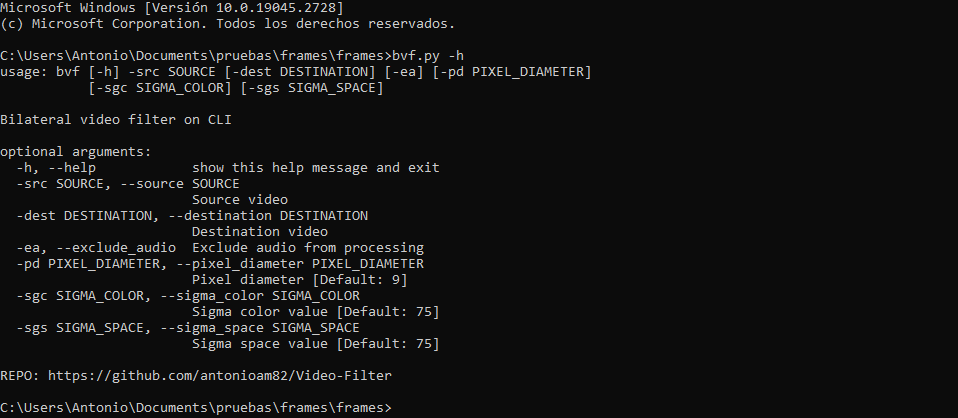

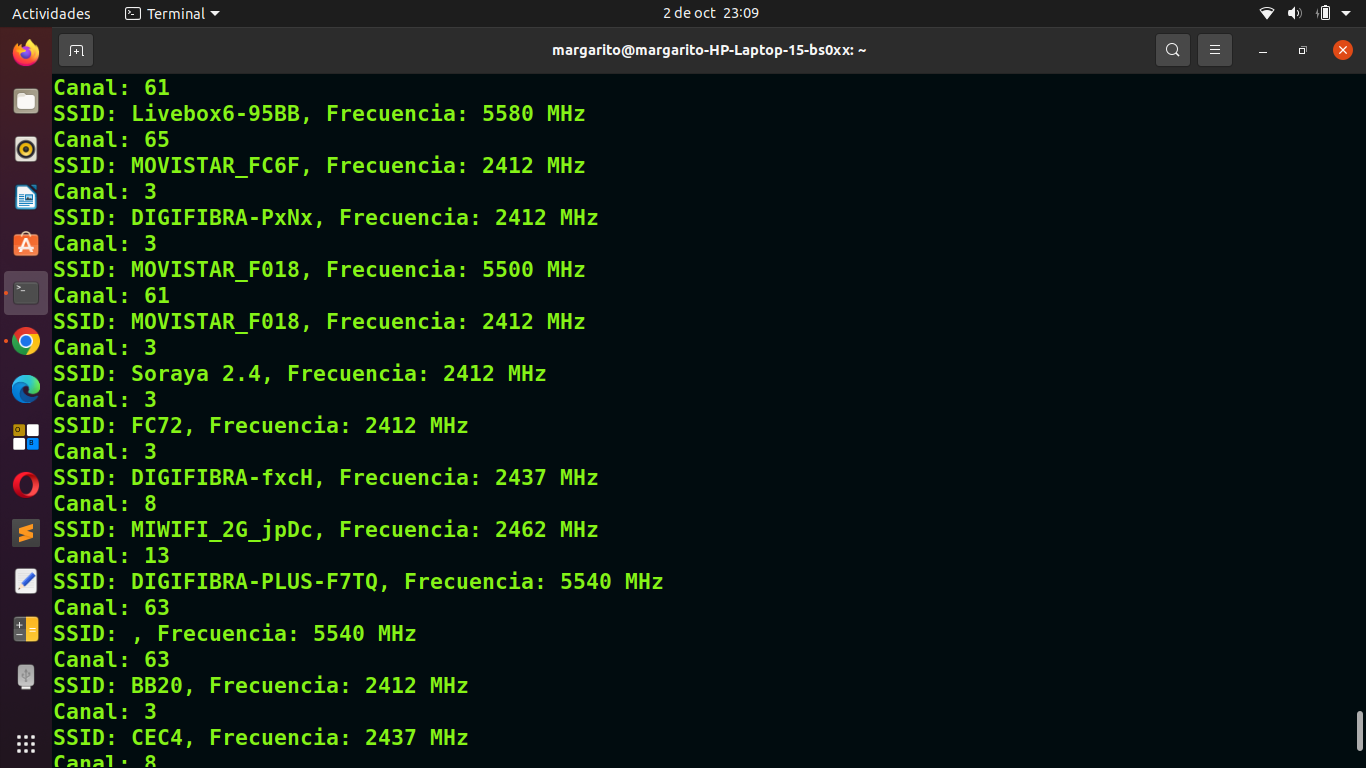

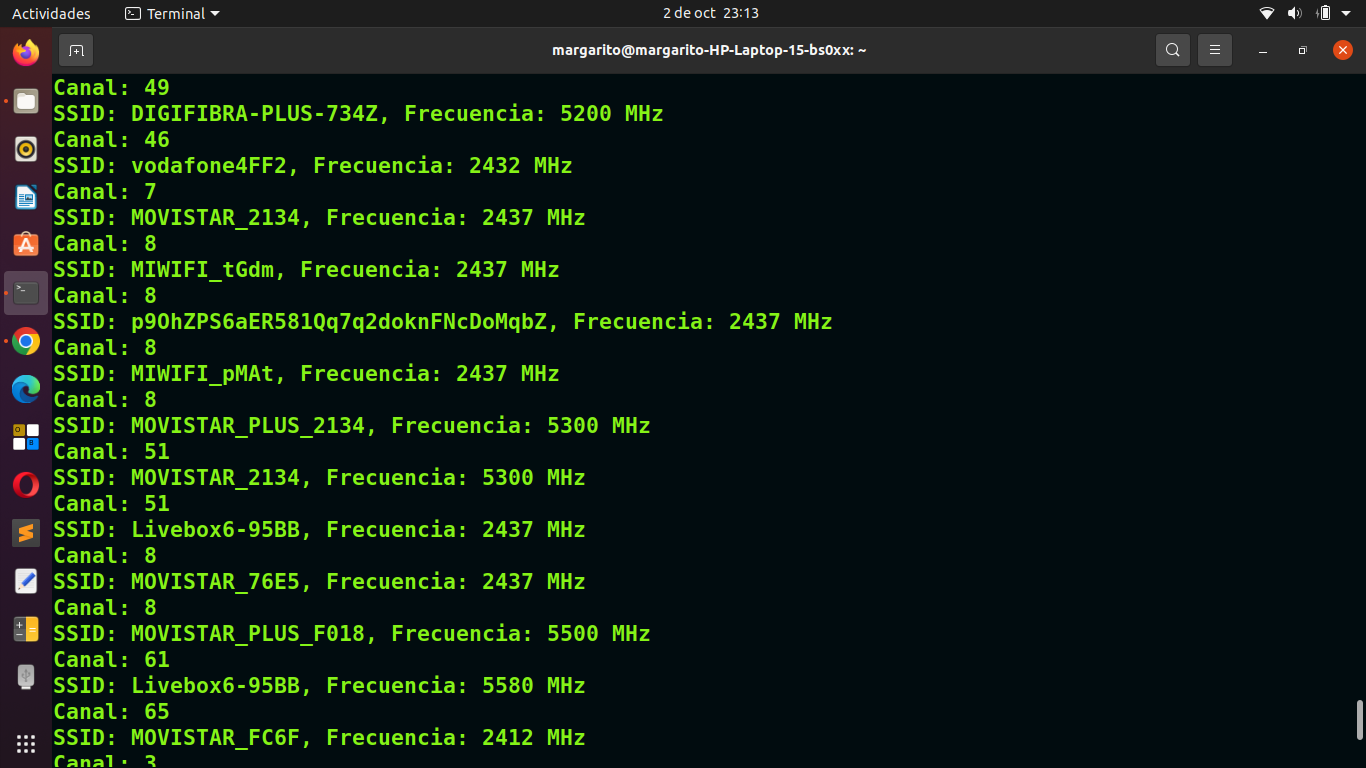

(1)

(1)